360高级持续性威胁预警系统(NDR一体机版),是360自主研发的通过流量深度分析结合全球威胁情报、攻击行为分析、机器学习、关联分析等新一代安全技术对各类型网络攻击行为(尤其是新型/未知威胁行为、APT组织活跃行为)进行检测、分析、响应的软硬件一体机产品。

系统部署简单,攻击发现分析能力突出,在现网攻防演练、重保活动、关键信息基础设施保护等强对抗场景中广泛应用,为用户提供传统IDS等威胁管理产品无法实现的更强保障能力。

攻防演练/重保监测:发现攻击,溯源过程

勒索/挖矿检测:尽早发现,减少损失

等保/关保:满足新型网络攻击行为的检测要求

APT/态势感知:检测高级攻击和未知攻击

案例一:某政府主管部门大网APT监测

案例背景:

某政府主管部门需对下级单位的大网流量进行统一的安全威胁分析,发现网络威胁事件,针对APT攻击进行及时预警和威胁处置,同时督促下级单位进行安全整改建设。

核心需求:

重点识别国外针对重点单位的高级网络威胁攻击;

可以有效的进行威胁预警和阻断、自动化闭环安全威胁处置;

部署应用:

在网络出口部署多台360NDR设备+管控中心,同时360NDR联动防火墙设备,形成自动化响应的处置方案。

用户价值:

360NDR利用威胁情报,检出疑似Turla APT组织(位于俄罗斯的黑客组织)攻击hotspot.accesscam.org、highcolumn.webredirect.org、ethdns.mywire.org、theguardian.webredirect.org等4个域名。利用流量行为规则,检出与“APT活动行为 - APT-C-23双尾蝎通信数据(GET) “匹配流量、通信格式对比一致、威胁情报佐证,精准识别APT组织并自动化的联动防火墙进行威胁阻断,避免受到持续攻击。

案例二:某行银行2020和2021攻防演练

案例背景:

2020年和2021年全国攻防演练,金融行业属于重要基础设施相关行业是攻防演练重点攻防领域,某行高度重视,在原有较为完备的安全防护体系基础上,增加360NDR系统进行监测。

核心需求:

对关键攻击路径上的流量进行检测,发现威胁及时告警;

重点防范攻击者通过钓鱼邮件或其它方式投递木马和远程控制软件;

部署应用:

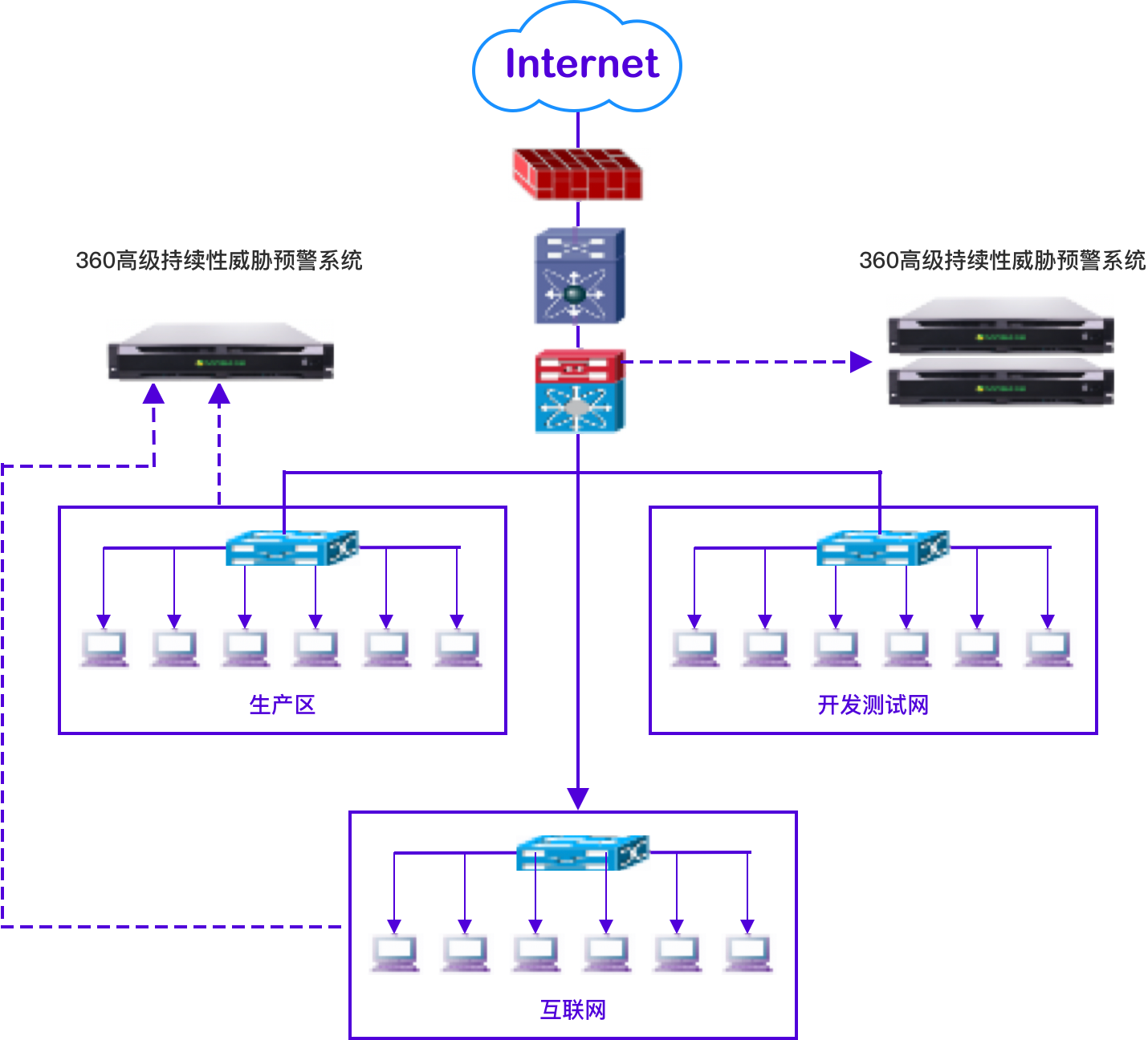

在进出邮件服务器流量、生产区、开发测试网、办公网、互联网业务等区域流量通过核心交换机侧全部接入360NDR系统进行监测。

用户价值:

2020年,共发现攻击IP地址992个,占封禁总IP数30%;联动防火墙封禁IP 45个,无一误报;识别重点事件72起,如准 确识别了红队发送的CobaltStrike木马邮件。

2021年,监控并上报攻击源IP地址共计813个;识别重点事件13起,上报领先。

有效的帮助攻防演练人员及时发现攻击行为并有效及时处置,避免丢分。

扫一扫关注公众号